Uma nova e formidável ameaça surgiu no cenário de segurança em nuvem com a descoberta do VoidLink, um framework de malware para Linux nunca antes visto e de sofisticação excepcional. Diferente de ameaças comuns para Linux, o VoidLink representa uma mudança de paradigma, sendo uma estrutura modular construída com um propósito específico para espionagem e controle furtivo e persistente dentro de ambientes de nuvem e contêineres. Sua complexidade arquitetônica e capacidades avançadas de evasão apontam para um adversário altamente qualificado e bem financiado, provavelmente operando com objetivos estratégicos associados a um estado-nação.

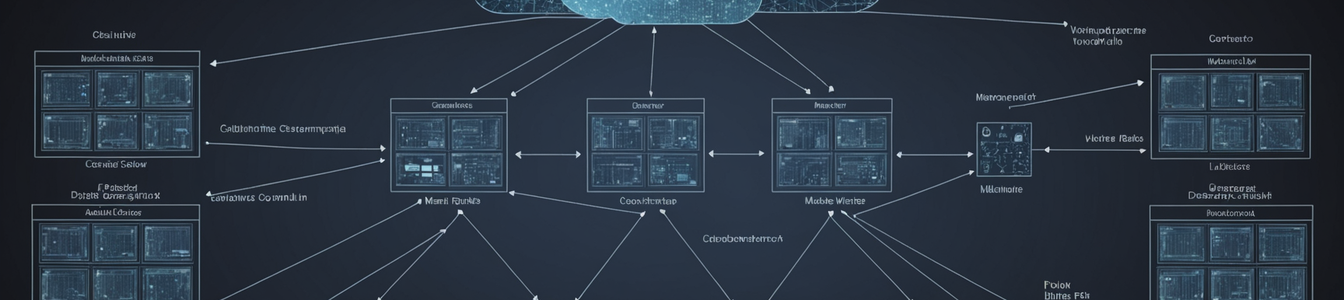

O cerne do perigo do VoidLink está em seu design modular baseado em plugins. O framework opera com um implante central leve que estabelece uma posição no sistema comprometido. Este componente central é então capaz de carregar e executar dinamicamente módulos funcionais adicionais entregues por seus servidores de comando e controle (C2). Essa arquitetura permite que os agentes de ameaça adaptem a funcionalidade do malware sob demanda, implantando ferramentas para tarefas específicas, como coleta de credenciais, movimento lateral, reconhecimento de rede ou exfiltração de dados, apenas quando necessário. Isso minimiza a pegada do malware durante períodos de dormência e torna a análise estática significativamente menos eficaz.

A análise técnica revela um conjunto de técnicas avançadas de evasão projetadas para contornar medidas de segurança tradicionais. O VoidLink emprega funcionalidades sofisticadas semelhantes a rootkits para ocultar seus processos, conexões de rede e arquivos das ferramentas padrão de monitoramento do sistema. Ele utiliza canais de comunicação criptografados, frequentemente misturando seu tráfego C2 com tráfego legítimo de serviços em nuvem para evitar a detecção por appliances de segurança de rede. O framework também é adepto à persistência em ambientes de contêiner, usando métodos que sobrevivem a reinícios de contêineres e potencialmente explorando vulnerabilidades ou más configurações em plataformas de orquestração como o Kubernetes para se propagar por clusters.

Os principais alvos são servidores Linux que sustentam a infraestrutura de nuvem, incluindo servidores web, bancos de dados e hosts de aplicativos. O malware demonstra interesse particular em aplicativos conteinerizados, buscando se incorporar dentro de runtimes de contêiner como o Docker. Esse foco indica uma compreensão clara das arquiteturas de TI modernas, visando comprometer os blocos de construção escaláveis e frequentemente confiáveis de aplicativos cloud-native. O objetivo final parece ser acesso sustentado e não detectado para coleta de inteligência, roubo de propriedade intelectual ou como uma posição consolidada para futuros ataques disruptivos.

Para profissionais de cibersegurança, o surgimento do VoidLink é um alerta severo. Defender-se contra uma ameaça desse calibre requer ir além da detecção baseada em assinatura. As organizações devem implementar análises comportamentais robustas capazes de identificar comportamento anômalo de processos, conexões de rede inesperadas a partir de instâncias em nuvem e criação suspeita de processos filhos. O monitoramento de integridade para arquivos críticos do sistema e imagens de contêiner é essencial. Além disso, a adesão estrita ao princípio do menor privilégio, a segmentação de rede para cargas de trabalho em nuvem e o registro abrangente com análise centralizada não são mais apenas melhores práticas, mas necessidades críticas.

A descoberta do VoidLink ressalta uma tendência preocupante: à medida que a infraestrutura crítica e as operações corporativas migram para a nuvem, os grupos de ameaça persistente avançada (APT) estão seguindo o mesmo caminho. Eles estão investindo no desenvolvimento de ferramentas especializadas que entendem e exploram as características únicas dos ambientes de nuvem – seu dinamismo, sua dependência de automação e seus modelos de confiança. Este framework não é um experimento rudimentar; é uma plataforma armamentizada, sinalizando que a infraestrutura de nuvem é agora um campo de batalha primário na guerra cibernética e no espionagem. A comunidade de segurança deve responder com sofisticação igual, desenvolvendo estratégias de detecção e resposta nativas da nuvem para combater essa ameaça de alto nível em evolução.

Comentarios 0

¡Únete a la conversación!

Los comentarios estarán disponibles próximamente.