En salones y oficinas domésticas de todo el mundo, se está gestando una revolución silenciosa. Frustrados por dispositivos inteligentes que se comunican en secreto con servidores desconocidos, un grupo creciente de consumidores con conocimientos técnicos está abandonando las soluciones de seguridad plug-and-play en favor de sistemas de firewall personalizados y granulares diseñados para blindar el Internet de las Cosas. Este movimiento de base representa un cambio fundamental en la defensa de redes domésticas, nacido de una desconfianza generalizada hacia los fabricantes de IoT comercial y sus prácticas opacas de datos.

El problema central que impulsa esta revolución del firewall casero es lo que los investigadores de seguridad denominan "llamadas a casa" (phoning home): la práctica, a menudo no documentada, de que los dispositivos IoT establezcan conexiones salientes hacia servidores del fabricante, plataformas en la nube o servicios de análisis de terceros. Aunque cierta comunicación es necesaria para la funcionalidad, el alcance, la frecuencia y la opacidad de estas conexiones han generado importantes preocupaciones de privacidad y seguridad. Se ha descubierto que dispositivos que van desde televisores inteligentes y asistentes de voz hasta bombillas conectadas y refrigeradores transmiten patrones de uso detallados, fragmentos de audio ambiental, datos de topología de red e incluso información personal sin cifrar.

"El hogar inteligente promedio se ha convertido en una plataforma de exfiltración de datos", explica un ingeniero de ciberseguridad que construyó un firewall personalizado basado en Raspberry Pi para su casa. "Los fabricantes proporcionan una documentación mínima sobre qué datos abandonan la red, hacia dónde van o cómo se protegen. Tomar el control en la capa de red es la única manera de hacer cumplir límites de privacidad reales."

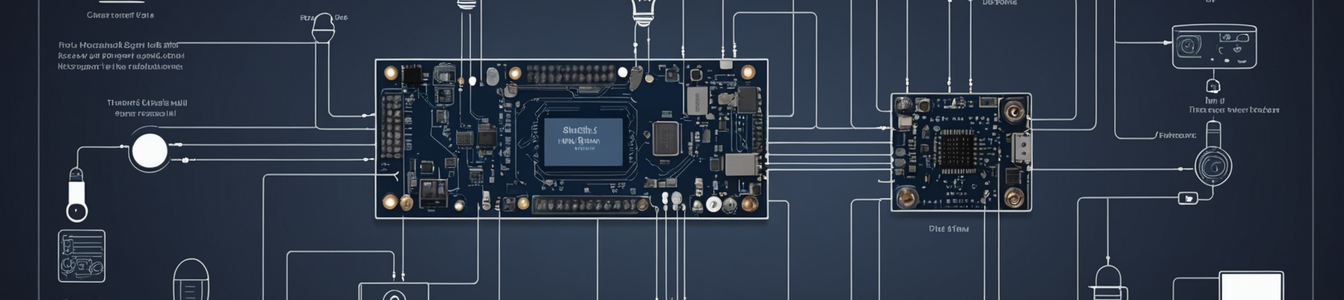

Estas soluciones personalizadas suelen emplear un enfoque multicapa. Primero, la segmentación de red aísla física o lógicamente los dispositivos IoT de los ordenadores personales, teléfonos y datos sensibles. Esto se logra frecuentemente mediante VLANs (Redes de Área Local Virtual) en routers de nivel prosumer o empresarial. En segundo lugar, se implementa el filtrado de salida—bloqueando todo el tráfico saliente por defecto. A los dispositivos se les conceden luego solo los permisos específicos necesarios para la funcionalidad básica, un principio conocido como privilegio mínimo.

El corazón técnico de estos sistemas suele ser software de código abierto como pfSense, OPNsense o configuraciones personalizadas de iptables/nftables ejecutándose en hardware dedicado. Los usuarios implementan Inspección Profunda de Paquetes (DPI) para analizar el contenido del tráfico, no solo las cabeceras, identificando conexiones con dominios conocidos de publicidad, rastreo o análisis. Las listas de bloqueo dirigidas a servidores de telemetría, las restricciones geográficas que limitan el tráfico a países específicos y el filtrado a nivel de DNS mediante soluciones como Pi-hole son adiciones comunes.

Los desafíos son considerables. Mantener estos sistemas requiere investigación continua para identificar los dominios necesarios para la funcionalidad básica (como las actualizaciones meteorológicas de un altavoz inteligente) frente a la telemetría innecesaria. Algunos dispositivos se "convierten en un ladrillo" o dejan de funcionar si se aíslan por completo, lo que lleva a los usuarios a crear reglas complejas que permiten un tráfico mínimo y esencial. La inversión de tiempo puede ser significativa, situando esta solución fuera del alcance de usuarios no técnicos y destacando la brecha de accesibilidad en la seguridad del consumidor.

Esta tendencia tiene implicaciones profundas para la industria de la ciberseguridad. Demuestra un fracaso del principio de "seguridad por diseño" en el IoT de consumo, donde la conveniencia y la recolección de datos se priorizan sistemáticamente por encima del control del usuario. Para los equipos de seguridad empresarial, el movimiento del firewall casero DIY sirve como un estudio de caso del mundo real sobre arquitectura de confianza cero a nivel micro. Los principios que se aplican—segmentación de red, acceso con privilegio mínimo y filtrado de salida riguroso—son directamente análogos a las mejores prácticas para asegurar redes corporativas.

Además, el movimiento crea un nuevo nicho de mercado. Algunos pioneros del DIY están empezando a empaquetar sus configuraciones en soluciones más amigables u ofrecer servicios de consultoría. Los proyectos de código abierto dedicados a curar listas de bloqueo para dispositivos IoT están ganando tracción. Esta innovación ascendente presiona a los fabricantes tradicionales de appliances de seguridad para que desarrollen funciones más granulares y controlables por el usuario para el mercado prosumer.

De cara al futuro, la revolución del firewall casero es más que una solución técnica; es una declaración. Señala que un segmento de consumidores ya no tolerará ser sujetos pasivos en sus propios hogares inteligentes. A medida que los marcos regulatorios como la Ley de Ciberresiliencia de la UE comienzan a exigir estándares más estrictos de seguridad y transparencia, las técnicas pioneras de estos usuarios domésticos podrían eventualmente convertirse en características estandarizadas. Hasta entonces, los soldadores y las interfaces de línea de comandos seguirán activos, mientras los individuos toman una postura para asegurar que sus dispositivos conectados les sirvan a ellos—y no al revés.

Comentarios 0

Comentando como:

¡Únete a la conversación!

Sé el primero en compartir tu opinión sobre este artículo.

¡Inicia la conversación!

Sé el primero en comentar este artículo.