La industria automotriz global está experimentando una revolución silenciosa, una en la que los perímetros de ciberseguridad están siendo redibujados no por firewalls, sino por acuerdos de asociación internacional. La alianza estratégica entre Hyundai Motor Group y Vodafone IoT para desplegar vehículos conectados en cinco países de Oriente Medio representa algo más que una expansión comercial; es un caso de estudio sobre cómo la conectividad del Internet de las Cosas (IoT) está tejiendo complejas redes de datos transnacionales que desafían los modelos de seguridad convencionales. Este movimiento, junto con la innovación reconocida en telemática para camiones conectados de empresas como la mexicana Didcom, subraya un cambio pivotal: la seguridad del vehículo está evolucionando de una preocupación de ingeniería a un asunto de diplomacia de datos geopolítica y resiliencia de la cadena de suministro.

La Nueva Superficie de Ataque: Más Allá del CAN Bus

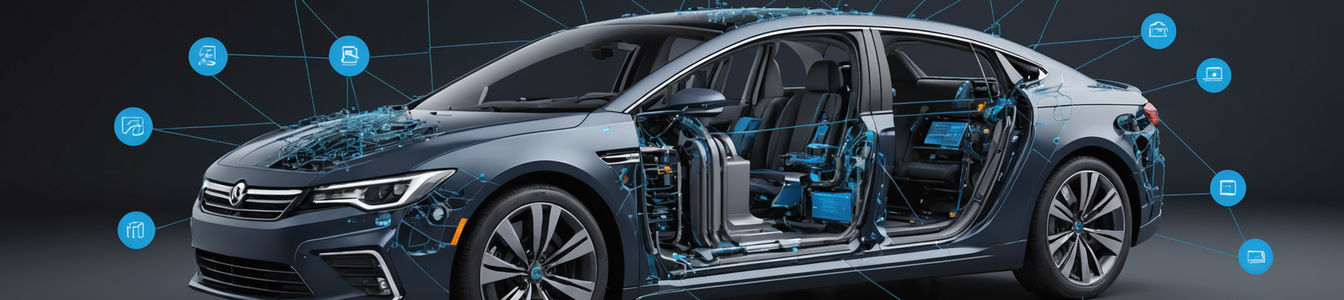

Durante años, la ciberseguridad automotriz se centró en proteger la red de área del controlador (CAN bus) y las unidades de control electrónico (ECU) internas de ataques físicos directos o inalámbricos de corto alcance. La proliferación de SIMs embebidas (eSIMs) y las asociaciones con proveedores de telecomunicaciones globales como Vodafone alteran fundamentalmente este panorama. Cada vehículo conectado de Hyundai en Oriente Medio se convertirá en un nodo de la red IoT de Vodafone, lo que significa que sus datos operativos, información de diagnóstico, geolocalización y potencialmente incluso flujos de sensores atravesarán la infraestructura de Vodafone antes de llegar a las plataformas en la nube de Hyundai.

Esto crea un modelo de amenaza multicapa. Primero, existe una dependencia crítica de la postura de seguridad del socio de telecomunicaciones. Un compromiso dentro de la red central IoT de Vodafone podría teóricamente permitir la interceptación, manipulación o rastreo de la ubicación de los flujos de datos del vehículo. Segundo, la ruta de los datos puede cruzar múltiples fronteras nacionales, sometiéndola a diversas leyes de vigilancia y capacidades de interceptación de diferentes gobiernos. El despliegue en "cinco países" es particularmente significativo, ya que implica una plataforma centralizada de gestión de conectividad que maneja datos de jurisdicciones con regulaciones de soberanía de datos dispares y a veces conflictivas.

Incrustación Geopolítica y Riesgos de Vigilancia

La elección de un socio de telecomunicaciones es inherentemente geopolítica. Las redes de telecomunicaciones a menudo se ven como extensiones de la infraestructura nacional y del aparato de seguridad. Una asociación con un gigante de las telecomunicaciones con sede europea como Vodafone para operaciones en Oriente Medio inserta un conducto de datos de terceros que puede estar sujeto a regulaciones europeas (como el GDPR) y, potencialmente, a acuerdos de intercambio de inteligencia europeos. Para los equipos de ciberseguridad, esto significa que las evaluaciones de amenazas ahora deben incluir los marcos legales y de vigilancia encubierta aplicables a su proveedor de conectividad, no solo a su propio entorno corporativo.

Este escenario crea posibles "puertas traseras" no a través de código, sino a través de la jurisdicción. Un gobierno en uno de los países de operación del vehículo podría presionar a la filial local de telecomunicaciones, mientras que otro gobierno podría aprovechar acuerdos con el país de origen del operador para acceder a los datos. Los datos del vehículo se convierten en un punto de fricción diplomática e interés de inteligencia. Para los operadores de flotas, como lo destaca el trabajo galardonado de Didcom en México, las apuestas son aún más altas. Un sistema telemático comprometido para una flota de camiones comerciales podría revelar patrones logísticos, vulnerabilidades de la cadena de suministro y operaciones comerciales sensibles a escala nacional.

Fragmentación Regulatoria y Caos en la Respuesta a Incidentes

Un incidente importante que involucre a estos vehículos conectados—como un hackeo a toda la flota, una filtración de datos o un ataque de ransomware a los sistemas telemáticos—desencadenaría una pesadilla de respuesta a incidentes transfronterizos. ¿Qué equipo de respuesta a emergencias informáticas (CERT) del país toma la iniciativa? ¿Bajo qué leyes de notificación de filtraciones de datos opera la empresa? Si la vulnerabilidad existe en el módulo de conectividad proporcionado por la telecomunicadora, ¿quién es responsable? El modelo Hyundai-Vodafone muestra que los fabricantes de equipos originales (OEM) automotrices se están convirtiendo de facto en procesadores de datos y entidades de transferencia de datos transfronterizos, roles para los que muchos no están completamente preparados desde el punto de vista del cumplimiento normativo.

Además, los mecanismos de actualización inalámbrica (OTA), esenciales para parchear vulnerabilidades, dependen de estas mismas redes. Un actor estatal podría, en teoría, presionar o infiltrarse en el operador de red local para bloquear o manipular las actualizaciones OTA de los vehículos en una región específica, dejando a toda una flota perpetuamente vulnerable. Esto otorga a los operadores de red un nivel de control indirecto sobre la postura de seguridad del vehículo previamente inimaginable.

Recomendaciones Estratégicas para Líderes en Ciberseguridad

- Trazar el Viaje de Soberanía de Datos: Los equipos de seguridad deben trabajar con los departamentos legales y de cumplimiento para trazar meticulosamente la ruta física y legal de los datos del vehículo. ¿Dónde están los puntos de presencia de la red? ¿Dónde se procesan y almacenan los datos? ¿Qué leyes de jurisdicción se aplican en cada salto?

- El Contrato como Instrumento de Seguridad: Los acuerdos de asociación con proveedores de conectividad IoT deben incluir acuerdos de nivel de servicio (SLA) de seguridad estrictos y auditables, cláusulas de responsabilidad claras por brechas originadas en la red de telecomunicaciones y protocolos para respuesta coordinada a incidentes.

- Cifrar de Extremo a Extremo, No Solo de Extremo a Red: Un cifrado robusto debe proteger los datos desde el sensor del vehículo hasta el backend del fabricante, asegurando que permanezcan opacos para el propio operador de la red.

- Planificar para la Denegación de Red Geopolítica: Las arquitecturas de seguridad deben incluir mecanismos de respaldo y planes de contingencia para escenarios en los que la conectividad a través de un socio específico en una región específica se vea comprometida, bloqueada o se vuelva políticamente insostenible.

- Elevar la Seguridad de la Telemática de Flotas: Como se demuestra en el mercado mexicano, la seguridad de los sistemas telemáticos comerciales es una preocupación económica nacional. Los operadores deben exigir el mismo rigor aplicado a los vehículos de pasajeros y tratar las plataformas de gestión de flotas como infraestructura crítica.

Conclusión: El Camino por Delante es una Red

La asociación entre Hyundai y Vodafone IoT es un presagio del futuro de la industria. El coche conectado ya no es un producto independiente; es el punto final de un vasto ecosistema digital internacional. Su seguridad está inextricablemente vinculada a la seguridad, las políticas y las relaciones políticas de sus proveedores de red. Para los profesionales de la ciberseguridad, el mandato se está expandiendo. Defender el vehículo ahora requiere comprender los estándares internacionales de telecomunicaciones, las leyes de residencia de datos y el sutil arte de asegurar contractualmente la seguridad a través de las fronteras. En esta nueva era, la vulnerabilidad más crítica puede no estar en el código, sino en la cláusula.

Comentarios 0

Comentando como:

¡Únete a la conversación!

Sé el primero en compartir tu opinión sobre este artículo.

¡Inicia la conversación!

Sé el primero en comentar este artículo.