En aeropuertos, edificios gubernamentales y eventos públicos importantes, está emergiendo una nueva categoría de artículos prohibidos junto con las preocupaciones de seguridad tradicionales: las listas negras de hardware. Desde computadoras de placa única como Raspberry Pi hasta dispositivos multiusos como Flipper Zero, las instituciones están implementando prohibiciones generalizadas sobre tecnología que consideran potencialmente peligrosa. Esta tendencia representa un punto de inflexión crítico en la política de seguridad físico-digital, planteando preguntas fundamentales sobre efectividad, proporcionalidad y consecuencias no deseadas para la comunidad de seguridad.

El Panorama de las Prohibiciones de Hardware

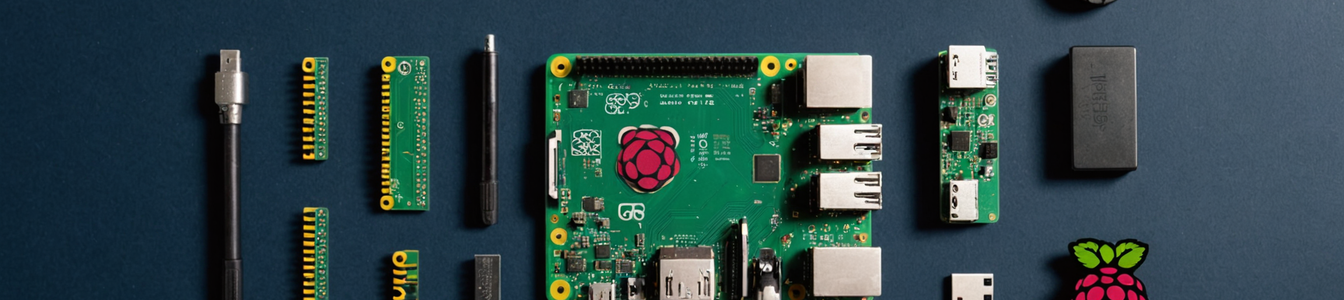

Los últimos años han visto una expansión dramática de las restricciones de hardware en puntos de control de seguridad en todo el mundo. La Raspberry Pi, una computadora del tamaño de una tarjeta de crédito popular entre educadores, investigadores y aficionados, ahora aparece en listas prohibidas en numerosas conferencias e instalaciones gubernamentales. De manera similar, el Flipper Zero—una herramienta portátil para probar sistemas digitales—enfrenta restricciones crecientes a pesar de sus aplicaciones legítimas en investigación de seguridad y pruebas de penetración.

Estas prohibiciones típicamente citan preocupaciones sobre acceso no autorizado a redes, interceptación de señales o manipulación de sistemas físicos. Los funcionarios de seguridad señalan casos documentados donde tales dispositivos se han utilizado en pruebas de penetración para demostrar vulnerabilidades en infraestructura crítica. Sin embargo, los críticos argumentan que las prohibiciones generalizadas representan teatro de seguridad: medidas visibles que crean una ilusión de seguridad mientras hacen poco para abordar amenazas sofisticadas.

Intersecciones con la Seguridad de la Cadena de Suministro

El debate sobre restricciones de hardware se intersecta con crecientes preocupaciones sobre cadenas de suministro tecnológico, particularmente en componentes de memoria y almacenamiento. Mientras el fabricante chino de memoria CXMT se prepara para una OPI de 4.200 millones de dólares para capitalizar la demanda global en auge de DRAM, emergen preguntas sobre cómo la procedencia del hardware afecta las políticas de seguridad. Las organizaciones que implementan prohibiciones de hardware deben considerar no solo la funcionalidad del dispositivo sino también los orígenes de los componentes y las vulnerabilidades potenciales introducidas en niveles de fabricación.

Esta preocupación se extiende a dispositivos de almacenamiento como el SSD Adata XPG Mars 980 Blade reseñado por Tom's Hardware. Si bien ofrece almacenamiento de alto rendimiento asequible, tales componentes podrían teóricamente ser modificados para incluir firmware malicioso o puertas traseras de hardware. La tensión entre accesibilidad tecnológica asequible y garantía de seguridad crea desafíos políticos complejos para instituciones que buscan proteger sus entornos digitales.

Impacto en la Investigación e Innovación en Seguridad

Quizás la preocupación más significativa dentro de la comunidad de ciberseguridad es cómo las listas negras de hardware afectan la investigación e innovación legítimas. Los profesionales de seguridad utilizan rutinariamente dispositivos como Raspberry Pi para monitoreo de red, análisis forense e investigación de vulnerabilidades. El Flipper Zero sirve como una valiosa herramienta educativa para comprender protocolos inalámbricos y sistemas de control de acceso.

Cuando las instituciones implementan prohibiciones generalizadas, inadvertidamente castigan a investigadores, educadores y hackers éticos mientras potencialmente crean una falsa sensación de seguridad. Los adversarios determinados pueden ocultar funcionalidad maliciosa en dispositivos aparentemente inocuos o construir hardware personalizado que evada la detección. Mientras tanto, los profesionales legítimos enfrentan barreras para realizar trabajos importantes de seguridad en conferencias e instalaciones donde su experiencia es más necesaria.

El Desafío Político: Precisión vs. Practicidad

La política de seguridad efectiva requiere equilibrar precisión con implementación práctica. Las prohibiciones generalizadas de hardware ofrecen simplicidad administrativa pero carecen de matices. Enfoques más sofisticados podrían involucrar:

- Políticas sensibles al contexto que distingan entre conferencias profesionales e instalaciones de alta seguridad

- Programas de registro e inspección para hardware de investigación legítimo

- Controles técnicos que detecten actividad maliciosa en lugar de prohibir categorías completas de dispositivos

- Programas educativos que ayuden al personal de seguridad a distinguir entre herramientas legítimas y amenazas reales

Varias organizaciones han implementado enfoques intermedios exitosos. Algunas conferencias de seguridad permiten a investigadores registrados llevar equipo de prueba a través de puntos de control dedicados con documentación adecuada. Las instalaciones gubernamentales han establecido protocolos de "hardware de investigación" que requieren aprobación previa e inspección.

Variaciones Globales y Contextos Culturales

Las políticas de restricción de hardware varían significativamente entre regiones, reflejando diferentes enfoques culturales hacia la regulación de seguridad y tecnología. En Estados Unidos, las políticas a menudo emergen reactivamente tras incidentes específicos o evaluaciones de amenazas. Los enfoques europeos frecuentemente enfatizan consideraciones de privacidad junto con seguridad. En Brasil y América Latina, factores económicos influyen en cómo las instituciones equilibran preocupaciones de seguridad con accesibilidad tecnológica.

Estas diferencias regionales crean desafíos para investigadores y profesionales internacionales que deben navegar políticas inconsistentes entre fronteras. La falta de estandarización también complica los esfuerzos para desarrollar mejores prácticas globales para la gestión de seguridad de hardware.

Direcciones Futuras y Recomendaciones

A medida que las capacidades del hardware continúan democratizándose, las instituciones deben evolucionar más allá de modelos de prohibición simplistas. Emergen varias direcciones prometedoras:

- Marcos basados en riesgo que evalúen hardware según capacidades y contextos específicos en lugar de prohibiciones categóricas

- Tecnologías de detección mejoradas que identifiquen funcionalidad maliciosa independientemente del factor de forma del dispositivo

- Estándares internacionales para certificación y transporte de hardware de investigación

- Iniciativas educativas que ayuden al personal de seguridad a comprender el uso legítimo versus malicioso del hardware

- Desarrollo de políticas transparente que involucre a investigadores de seguridad y expertos de la industria

La comunidad de ciberseguridad tiene un papel crucial en dar forma a estos desarrollos. Al involucrarse con formuladores de políticas, desarrollar soluciones técnicas y abogar por enfoques equilibrados, los profesionales pueden ayudar a garantizar que las medidas de seguridad realmente mejoren la protección sin sofocar la innovación necesaria para abordar amenazas en evolución.

En última instancia, el debate sobre listas negras de hardware refleja tensiones más amplias en seguridad digital: entre accesibilidad y control, innovación y regulación, visibilidad y efectividad. A medida que la tecnología continúa empoderando tanto a defensores como a adversarios, las políticas deben evolucionar para abordar riesgos reales sin socavar a las mismas comunidades que trabajan para mejorar la seguridad para todos.

Comentarios 0

Comentando como:

¡Únete a la conversación!

Sé el primero en compartir tu opinión sobre este artículo.

¡Inicia la conversación!

Sé el primero en comentar este artículo.