El impulso global por la sostenibilidad y la eficiencia energética está impulsando el despliegue masivo de sensores IoT y dispositivos inteligentes, desde monitores de calidad del agua en países en...

El impulso global por la sostenibilidad y la eficiencia energética está impulsando el despliegue masivo de sensores IoT y dispositivos inteligentes, desde monitores de calidad del agua en países en...

Una convergencia regulatoria global programada para 2026 está alterando fundamentalmente el panorama de ciberseguridad y privacidad de las criptomonedas. La eliminación en Europa del anonimato fisca...

Una serie sofisticada de robos de carga en Nueva Inglaterra ha expuesto vulnerabilidades críticas en la cadena de suministro de mariscos, con grupos criminales organizados sustrayendo más de $400,00...

Una reciente ola de salidas de alta dirección, reestructuraciones de consejos y transacciones inusuales de acciones por parte de *insiders* en importantes corporaciones indias está levantando alerta...

El panorama de las tesorerías corporativas de Bitcoin se está fragmentando, creando una nueva y compleja matriz de amenazas para los profesionales de la ciberseguridad. Por un lado, acumuladores agr...

Se está gestando una tormenta perfecta en el panorama de la ciberseguridad, alimentada por millones de smartphones que alcanzan el fin de su vida útil. Mientras fabricantes como Xiaomi anuncian el c...

Un patrón de fallos sistémicos de gobernanza en instituciones públicas está provocando el colapso catastrófico de proyectos de ciberseguridad y TI, desperdiciando millones de fondos públicos y c...

El lanzamiento de la eSIM IoT de tercera generación de EIOTCLUB con gestión remota integrada en el CES 2026 marca un momento crucial para la conectividad del IoT, introduciendo herramientas potentes...

El panorama de la ciberseguridad está experimentando un cambio sísmico impulsado por la inteligencia artificial, creando una crisis de capacitación sin precedentes. Los profesionales enfrentan una ...

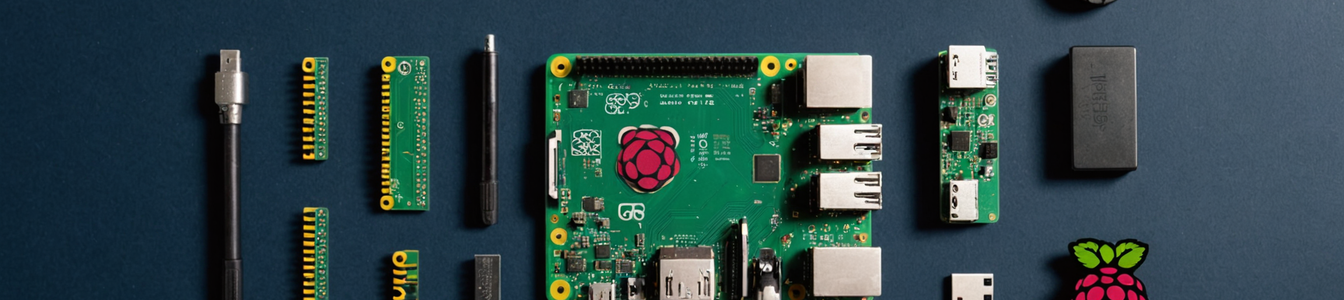

La proliferación de prohibiciones de hardware dirigidas a dispositivos como Raspberry Pi, Flipper Zero y componentes de almacenamiento específicos en eventos públicos e instituciones plantea pregun...

Los códigos QR, antaño símbolos de conveniencia digital, han evolucionado hasta convertirse en una de las armas de ingeniería social más potentes del arsenal cibercriminal. Bautizado como 'Quishi...

El perímetro de la autenticación y el control de acceso está experimentando una expansión dramática, revelando una crítica carrera armamentística en seguridad que abarca tanto el ámbito digita...

La infraestructura submarina crítica, columna vertebral de las comunicaciones y la energía global, enfrenta amenazas sin precedentes, lo que impulsa un cambio significativo tanto en la estrategia mi...

La guardería Nokomis, un centro gestionado por la comunidad somalí en Minneapolis, reportó un allanamiento selectivo en el que fueron robados documentos de inscripción y registros críticos de cui...

Se está acelerando un cambio global hacia la ejecución regulatoria algorítmica y automatizada, con gobiernos implementando recaudación de impuestos basada en máquinas, sistemas automatizados de c...

El sector de las criptomonedas y blockchain se enfrenta a un nuevo y formidable vector de amenaza que sortea las defensas de ciberseguridad tradicionales: las demandas colectivas por fraude bursátil....

El ecosistema móvil está experimentando su transformación más significativa desde los inicios del smartphone, impulsada por fallos antimonopolio globales y disputas por las comisiones a desarrolla...

India está experimentando un cambio fundamental en la formación del talento en IA y ciberseguridad, donde las iniciativas de capacitación lideradas por corporaciones están superando cada vez más ...

El organismo de supervisión de inteligencia de Canadá ha iniciado una revisión exhaustiva del despliegue de inteligencia artificial en las agencias de seguridad nacional, destacando un patrón glob...

En un caso que subraya la creciente crisis de amenazas internas, dos exprofesionales de ciberseguridad en Estados Unidos se han declarado formalmente culpables de orquestar y desplegar ataques de rans...