Uma lacuna significativa de responsabilidade está se ampliando no setor de IA, com governos intensificando o escrutínio sobre as principais empresas após falhas críticas de segurança. Autoridades...

Uma lacuna significativa de responsabilidade está se ampliando no setor de IA, com governos intensificando o escrutínio sobre as principais empresas após falhas críticas de segurança. Autoridades...

Uma recente controvérsia envolvendo o Conselho Nacional de Pesquisa e Treinamento Educacional da Índia (NCERT) expôs vulnerabilidades sistêmicas na certificação da educação técnica com implic...

Os setores de criptomoedas e fintech estão executando uma sofisticada estratégia regulatória de dupla via para melhorar a segurança e a legitimidade institucional. Em uma frente, grandes players c...

Uma tendência corporativa estratégica está surgindo, na qual as empresas aproveitam nomeações de alto perfil para conselhos e ferramentas sofisticadas de conformidade ESG para sinalizar governan�...

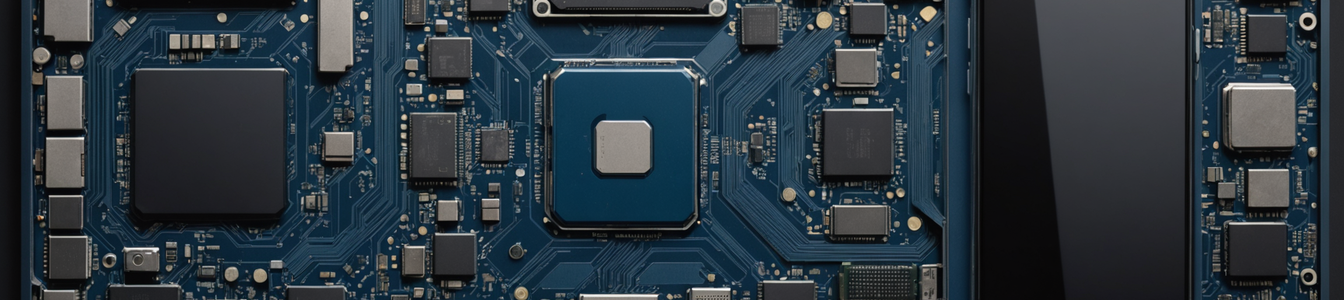

A aceleração da adoção corporativa da inteligência artificial está criando uma transformação multidimensional que impacta a infraestrutura física, as competências da força de trabalho e os ...

A Wynn Resorts, operadora global de hotéis e cassinos de luxo, confirmou um incidente significativo de cibersegurança envolvendo o roubo de dados de funcionários por agentes não autorizados. A emp...

O lançamento do 'Claude Code Security' da Anthropic, uma ferramenta de teste de segurança de aplicativos estáticos (SAST) movida a IA, enviou ondas de choque pela indústria de cibersegurança. A f...

O malware Keenadu para Android, identificado inicialmente como uma ameaça à cadeia de suprimentos, evoluiu para um perigo mais persistente. Investigações recentes de empresas de segurança, inclui...

Uma série de ações regulatórias e judiciais recentes na Índia revela um padrão perigoso em que organizações usam relatórios de conformidade rotineiros para criar uma ilusão de governança en...

Enquanto os mercados de criptomoedas enfrentam pressão sustentada, os players de infraestrutura institucional estão fazendo movimentos estratégicos que revelam tanto confiança quanto vulnerabilida...

A alta nas exportações de smartphones da Índia, impulsionada por incentivos governamentais e pela diversificação da cadeia global de suprimentos, está colidindo com graves escassezes de componen...

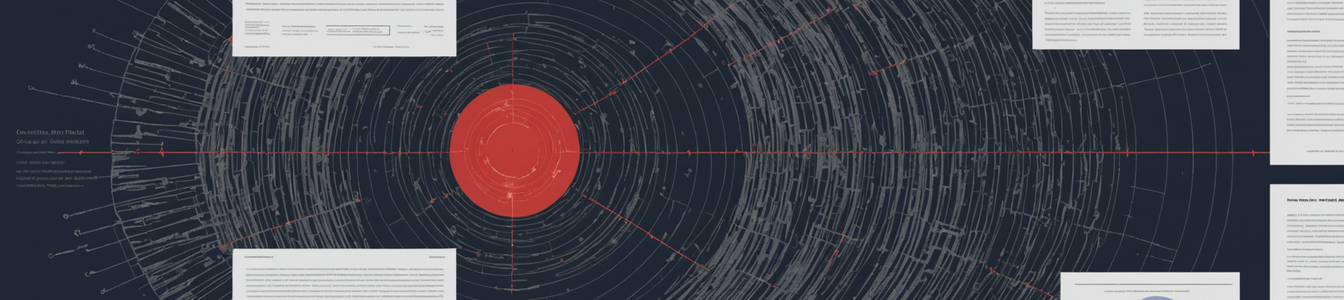

Um novo cenário de ameaças multidimensional está surgindo, onde sofisticados ciberataques direcionados a cadeias de suprimentos de software convergem com vulnerabilidades críticas de infraestrutur...

A implantação acelerada de redes IoT de próxima geração por satélite por empresas como Iridium, Sateliot e Rogers está criando uma conectividade sem precedentes para rastreamento global de ativ...

Uma revolução silenciosa está remodelando o cenário de autenticação, indo além das senhas tradicionais e códigos de uso único. Duas tendências distintas, mas complementares, estão surgindo:...

Reguladores japoneses conduziram uma busca surpresa aos escritórios da Microsoft Japão, investigando potenciais violações da Lei Antitruste do país. O foco da investigação está em supostas pr�...

Uma ação judicial movida pela Marquis contra a fabricante de firewalls SonicWall sinaliza uma mudança crítica na responsabilidade da cibersegurança, deslocando o foco da obrigação do usuário f...

O mercado da casa inteligente está diante de um ponto de inflexão crítico, com a estagnação e as mudanças estratégicas das principais plataformas criando uma fragmentação generalizada dos eco...

Um incidente recente na aviação na Índia expôs falhas críticas na supervisão regulatória, revelando o que os profissionais de cibersegurança reconhecem como 'teatro da conformidade'—onde os ...

O crescimento explosivo da inteligência artificial está colidindo com uma infraestrutura de energia envelhecida e limitada, criando uma vulnerabilidade crítica de segurança nacional. A demanda cre...

A Índia está pioneirando uma mudança radical no desenvolvimento da força de trabalho em cibersegurança por meio dos Programas de Graduação com Aprendizado Integrado (AEDPs), aprovados pelo gove...