Se está ampliando una brecha significativa de responsabilidad en el sector de la IA, mientras los gobiernos intensifican el escrutinio sobre las principales empresas tras fallos críticos de segurida...

Se está ampliando una brecha significativa de responsabilidad en el sector de la IA, mientras los gobiernos intensifican el escrutinio sobre las principales empresas tras fallos críticos de segurida...

Una reciente controversia que involucra al Consejo Nacional de Investigación y Capacitación Educativa de la India (NCERT) ha expuesto vulnerabilidades sistémicas en la certificación de la educaci�...

Los sectores de criptomonedas y fintech están ejecutando una sofisticada estrategia regulatoria de doble vía para mejorar la seguridad y la legitimidad institucional. En un frente, actores important...

Está surgiendo una tendencia corporativa estratégica en la que las empresas aprovechan nombramientos directivos de alto perfil y herramientas sofisticadas de cumplimiento ESG para señalar una gober...

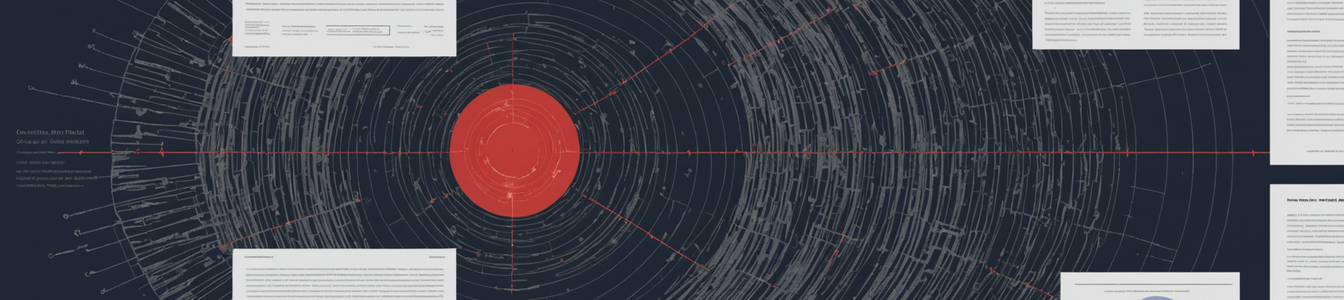

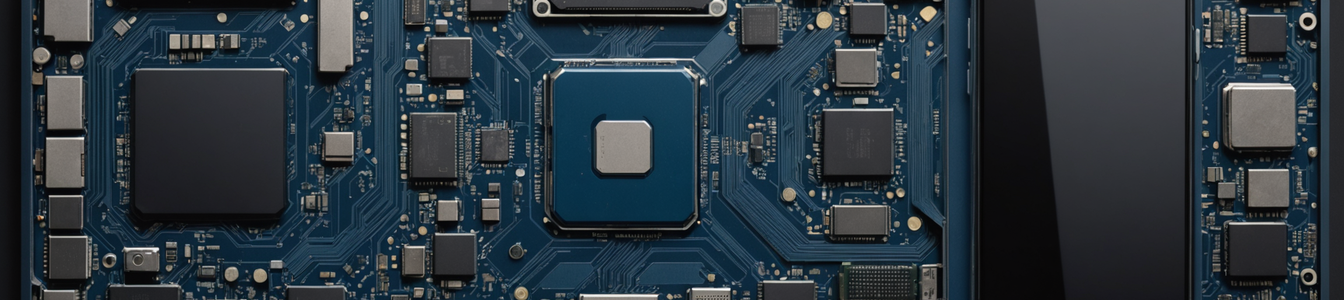

La acelerada adopción corporativa de la inteligencia artificial está generando una transformación multidimensional que impacta la infraestructura física, las competencias laborales y los mercados ...

Wynn Resorts, el operador global de hoteles y casinos de lujo, ha confirmado un importante incidente de ciberseguridad que involucra el robo de datos de empleados por parte de actores no autorizados. ...

El lanzamiento de 'Claude Code Security' de Anthropic, una herramienta de pruebas de seguridad de aplicaciones estáticas (SAST) impulsada por IA, ha enviado ondas de choque a través de la industria ...

El malware Keenadu para Android, identificado inicialmente como una amenaza de cadena de suministro, ha evolucionado hacia un peligro más persistente. Investigaciones recientes de firmas de seguridad...

Una serie de acciones regulatorias y judiciales recientes en la India revela un patrón peligroso donde las organizaciones utilizan informes de cumplimiento rutinarios para crear una ilusión de gober...

Mientras los mercados de criptomonedas enfrentan una presión sostenida, los actores de infraestructura institucional están realizando movimientos estratégicos que revelan tanto confianza como vulne...

El auge de las exportaciones de smartphones de India, impulsado por incentivos gubernamentales y la diversificación de la cadena de suministro global, choca con graves escaseces de componentes y vola...

Está surgiendo un panorama de amenazas multidimensional donde los sofisticados ciberataques dirigidos a las cadenas de suministro de software convergen con vulnerabilidades críticas de infraestructu...

El despliegue acelerado de redes IoT de nueva generación por satélite de empresas como Iridium, Sateliot y Rogers está creando una conectividad sin precedentes para el rastreo global de activos, la...

Una revolución silenciosa está reconfigurando el panorama de la autenticación, yendo más allá de las contraseñas tradicionales y los códigos de un solo uso. Emergen dos tendencias distintas per...

Reguladores japoneses realizaron una incursión sorpresa en las oficinas de Microsoft Japón, investigando posibles violaciones de la Ley Antimonopolio del país. La investigación se centra en presun...

Una demanda judicial presentada por Marquis contra el proveedor de firewalls SonicWall marca un cambio crítico en la responsabilidad de ciberseguridad, trasladando el foco de la obligación del usuar...

El mercado del hogar inteligente enfrenta un punto de inflexión crítico debido al estancamiento y los cambios estratégicos de las principales plataformas, lo que genera una fragmentación generaliz...

Un reciente incidente de aviación en la India ha expuesto fallas críticas en la supervisión regulatoria, revelando lo que los profesionales de ciberseguridad reconocen como 'teatro del cumplimiento...

El crecimiento explosivo de la inteligencia artificial choca con una infraestructura eléctrica envejecida y limitada, creando una vulnerabilidad crítica de seguridad nacional. La creciente demanda d...

La India está liderando un cambio radical en el desarrollo de la fuerza laboral de ciberseguridad a través de los Programas de Grado con Aprendizaje Integrado (AEDP), aprobados por el gobierno. Este...