O impulso global pela sustentabilidade e eficiência energética está impulsionando a implantação massiva de sensores IoT e dispositivos inteligentes, desde monitores de qualidade da água em país...

O impulso global pela sustentabilidade e eficiência energética está impulsionando a implantação massiva de sensores IoT e dispositivos inteligentes, desde monitores de qualidade da água em país...

Uma convergência regulatória global agendada para 2026 está alterando fundamentalmente o cenário de cibersegurança e privacidade das criptomoedas. A eliminação, na Europa, do anonimato fiscal p...

Uma série sofisticada de roubos de carga na Nova Inglaterra expôs vulnerabilidades críticas na cadeia de suprimentos de frutos do mar, com grupos criminosos organizados subtraindo mais de US$ 400 m...

Uma onda recente de saídas de alta administração, reestruturações de conselhos e transações incomuns de ações por *insiders* em grandes corporações indianas está acendendo alertas para pro...

O cenário dos tesouros corporativos de Bitcoin está se fragmentando, criando uma nova e complexa matriz de ameaças para profissionais de cibersegurança. De um lado, acumuladores agressivos como a ...

Uma tempestade perfeita está se formando no cenário da cibersegurança, alimentada por milhões de smartphones que atingem o fim de sua vida útil. Enquanto fabricantes como a Xiaomi anunciam o fim ...

Um padrão de falhas sistêmicas de governança em instituições públicas está levando ao colapso catastrófico de projetos de cibersegurança e TI, desperdiçando milhões em recursos públicos e ...

O lançamento do eSIM IoT de terceira geração da EIOTCLUB com gerenciamento remoto integrado na CES 2026 marca um momento crucial para a conectividade da IoT, introduzindo ferramentas poderosas para...

O cenário da cibersegurança está passando por uma mudança sísmica impulsionada pela inteligência artificial, criando uma crise de capacitação sem precedentes. Os profissionais enfrentam uma pr...

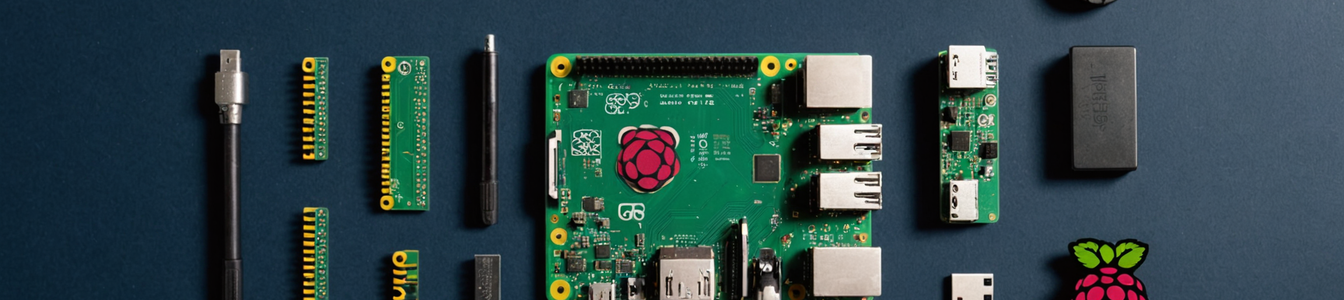

A proliferação de proibições de hardware visando dispositivos como Raspberry Pi, Flipper Zero e componentes de armazenamento específicos em eventos públicos e instituições levanta questões cr...

Os códigos QR, outrora símbolos de conveniência digital, evoluíram para se tornar uma das armas de engenharia social mais potentes no arsenal cibercriminoso. Apelidado de 'Quishing' (phishing por ...

O perímetro de autenticação e controle de acesso está passando por uma expansão dramática, revelando uma crítica corrida armamentista em segurança que abrange tanto os domínios digitais quant...

A infraestrutura submarina crítica, espinha dorsal das comunicações e da energia globais, enfrenta ameaças sem precedentes, impulsionando uma mudança significativa na estratégia militar e na pos...

A creche Nokomis, uma instalação administrada pela comunidade somali em Minneapolis, relatou uma invasão direcionada na qual documentos de matrícula e registros críticos de cuidado infantil foram...

Uma mudança global em direção à fiscalização regulatória algorítmica e automatizada está se acelerando, com governos implantando arrecadação de impostos baseada em máquinas, sistemas autom...

O setor de criptomoedas e blockchain enfrenta um novo e formidável vetor de ameaça que contorna as defesas tradicionais de cibersegurança: as ações coletivas por fraude de valores mobiliários. D...

O ecossistema móvel está passando por sua transformação mais significativa desde o início dos smartphones, impulsionada por decisões globais antitruste e disputas sobre taxas de desenvolvedores....

A Índia está testemunhando uma mudança fundamental na forma como o talento em IA e cibersegurança é cultivado, com iniciativas de treinamento lideradas por corporações contornando cada vez mais...

O órgão de supervisão de inteligência do Canadá iniciou uma revisão abrangente da implantação de inteligência artificial nas agências de segurança nacional, destacando um padrão global cr�...

Em um caso que ressalta a crescente crise de ameaças internas, dois ex-profissionais de cibersegurança nos Estados Unidos se declararam formalmente culpados por orquestar e implantar ataques de rans...