Uma onda abrangente de aplicação regulatória está expondo falhas sistêmicas financeiras e de conformidade em múltiplos setores e geografias. Na província paquistanesa de Punjab, auditores sinal...

Uma onda abrangente de aplicação regulatória está expondo falhas sistêmicas financeiras e de conformidade em múltiplos setores e geografias. Na província paquistanesa de Punjab, auditores sinal...

Uma tendência global está surgindo na qual as nações implantam cada vez mais ferramentas digitais e sistemas biométricos para aplicar políticas de imigração mais rígidas, criando uma tensão ...

Uma preocupação crescente em cibersegurança está surgindo à medida que funcionalidades legítimas dos smartphones—desde leitores de QR Code e aplicativos de tradução em tempo real até modos ...

Uma mudança significativa, mas pouco noticiada, está em andamento na forma como disputas digitais são resolvidas. Governos, exemplificado pela nova política do estado indiano de Rajasthan para for...

Uma campanha sofisticada de engenharia social está visando usuários do WhatsApp em todo o mundo, aproveitando a função 'Vincular um dispositivo' da plataforma para sequestrar completamente contas ...

A integração acelerada da inteligência artificial em ambientes operacionais de alto risco—da detecção de ameaças do FBI à prevenção de fraudes logísticas e operações hospitalares—está...

Uma série de intervenções judiciais e regulatórias recentes na Índia destaca uma tendência crescente: projetos de infraestrutura e desenvolvimento estão sendo paralisados ou significativamente ...

A transição global dos cartões SIM físicos para a tecnologia eSIM (Módulo de Identidade do Assinante incorporado) está ganhando força, impulsionada por dispositivos emblemáticos como o iPhone ...

Deli está lançando um ataque sincronizado à poluição do ar por meio de três políticas interconectadas: a aplicação rigorosa dos certificados de Controle de Poluição (PUC), uma nova e abrang...

A corrida global pela supremacia da IA está intensificando tensões geopolíticas e criando desafios de segurança sem precedentes na cadeia de suprimentos de hardware. À medida que os investidores ...

O malware sem arquivos representa uma das ameaças mais sofisticadas no cenário atual da cibersegurança, operando exclusivamente na RAM de um computador para evadir a detecção tradicional baseada ...

O governo de Jammu e Caxemira executou uma iniciativa abrangente e proativa de fortalecimento da cibersegurança com dois componentes complementares. Primeiro, uma auditoria completa de todos os sites...

O cenário de cibersegurança para ativos digitais enfrenta incerteza significativa após a decisão da senadora Cynthia Lummis de não buscar a reeleição. Como principal arquiteta da regulamentaç�...

Uma nova onda de campanhas de phishing sofisticadas está visando contratantes de defesa e empresas de tecnologia que apoiam a Ucrânia, revelando como conflitos geopolíticos são cada vez mais trava...

Uma mudança significativa está em andamento sobre como as vítimas de grandes violações de dados são indenizadas, com dois casos marcantes estabelecendo novos precedentes para a responsabilidade ...

A pandemia de COVID-19 e as subsequentes crises sanitárias atuaram como um teste de estresse prolongado para as operações de segurança e a infraestrutura crítica, revelando vulnerabilidades sist�...

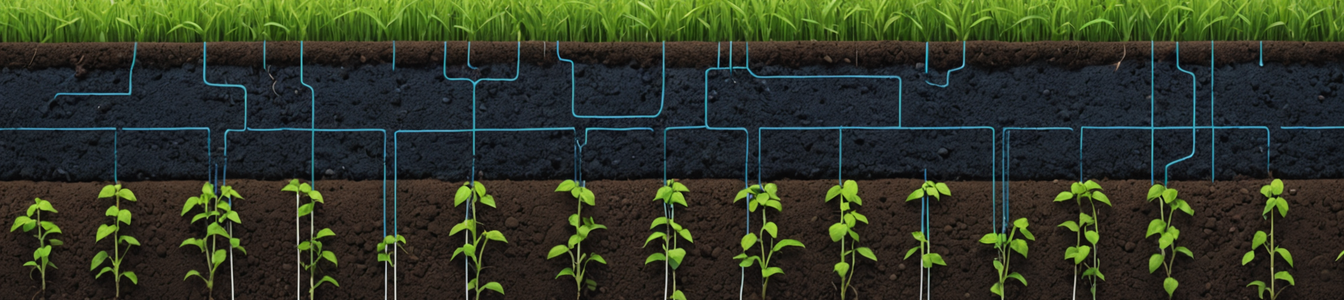

Um recente surto de patentes para sensores de umidade do solo IoT de baixo custo e sistemas de irrigação inteligente está acelerando a transformação digital da agricultura, mas especialistas em s...

A corrida massiva global para construir infraestrutura de IA está criando uma convergência perigosa de riscos financeiros e de cibersegurança. Gigantes da tecnologia estão acumulando dívidas sem ...

Após o ataque terrorista antissemita na praia de Bondi, o governo australiano iniciou uma auditoria abrangente e completa de suas agências nacionais de polícia e inteligência. Esta revisão sem pr...

Uma onda recente de atualizações de software problemáticas de grandes fabricantes como Google e Apple está expondo uma vulnerabilidade crítica no ecossistema móvel: a cadeia de suprimentos de so...