Una ola expansiva de aplicación regulatoria está exponiendo fallas sistémicas financieras y de cumplimiento en múltiples sectores y geografías. En la provincia pakistaní de Punjab, auditores han...

Una ola expansiva de aplicación regulatoria está exponiendo fallas sistémicas financieras y de cumplimiento en múltiples sectores y geografías. En la provincia pakistaní de Punjab, auditores han...

Emerge una tendencia global donde las naciones despliegan cada vez más herramientas digitales y sistemas biométricos para aplicar políticas de inmigración más estrictas, creando una tensión sign...

Una creciente preocupación en ciberseguridad surge a medida que funciones legítimas de los smartphones—desde escáneres de códigos QR y aplicaciones de traducción en tiempo real hasta modos de a...

Se está produciendo un cambio significativo pero poco reportado en la resolución de disputas digitales. Gobiernos, ejemplificado por la nueva política del estado indio de Rajastán para fortalecer ...

Una campaña de ingeniería social sofisticada está atacando a usuarios de WhatsApp a nivel mundial, aprovechando la función 'Vincular un dispositivo' de la plataforma para secuestrar cuentas por co...

La integración acelerada de la inteligencia artificial en entornos operativos de alto riesgo—desde la detección de amenazas del FBI hasta la prevención de fraudes logísticos y operaciones hospit...

Una serie de intervenciones judiciales y regulatorias recientes en la India destaca una tendencia creciente: proyectos de infraestructura y desarrollo son paralizados o alterados significativamente po...

La transición global de las tarjetas SIM físicas a la tecnología eSIM (Módulo de Identidad del Suscriptor integrado) está ganando impulso, impulsada por dispositivos emblemáticos como el iPhone ...

Delhi está lanzando un asalto sincronizado contra la contaminación atmosférica a través de tres políticas interconectadas: la estricta aplicación de los certificados de Control de la Contaminaci...

La carrera global por la supremacía en IA está intensificando las tensiones geopolíticas y creando desafíos de seguridad sin precedentes en la cadena de suministro de hardware. A medida que los in...

El malware sin archivos representa una de las amenazas más sofisticadas en el panorama actual de la ciberseguridad, operando exclusivamente en la RAM de un ordenador para evadir la detección tradici...

El gobierno de Jammu y Cachemira ha ejecutado una iniciativa integral y proactiva de fortalecimiento de la ciberseguridad con dos componentes complementarios. En primer lugar, una auditoría exhaustiv...

El panorama de ciberseguridad para activos digitales enfrenta una incertidumbre significativa tras la decisión de la senadora Cynthia Lummis de no buscar la reelección. Como principal arquitecta de ...

Una nueva ola de campañas de phishing sofisticadas está atacando a contratistas de defensa y empresas tecnológicas que apoyan a Ucrania, revelando cómo los conflictos geopolíticos se libran cada ...

Se está produciendo un cambio significativo en la compensación a las víctimas de grandes filtraciones de datos, con dos casos emblemáticos que establecen nuevos precedentes en materia de responsab...

La pandemia de COVID-19 y las crisis sanitarias posteriores han actuado como una prueba de estrés prolongada para las operaciones de seguridad y la infraestructura crítica, revelando vulnerabilidade...

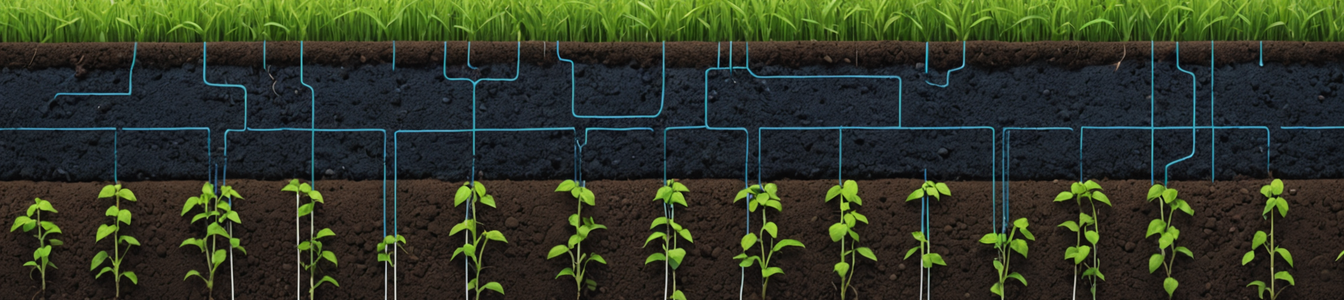

El reciente auge en patentes de sensores de humedad del suelo IoT de bajo costo y sistemas de riego inteligente está acelerando la transformación digital de la agricultura, pero los expertos en segu...

La masiva carrera global por construir infraestructura de IA está creando una peligrosa convergencia de riesgos financieros y de ciberseguridad. Los gigantes tecnológicos están acumulando una deuda...

Tras el ataque terrorista antisemita en la playa de Bondi, el gobierno australiano ha iniciado una auditoría integral y exhaustiva de sus agencias nacionales de policía e inteligencia. Esta revisió...

Una reciente ola de actualizaciones de software problemáticas de grandes fabricantes como Google y Apple está exponiendo una vulnerabilidad crítica en el ecosistema móvil: la cadena de suministro ...