Las recientes reformas educativas y programas de financiamiento gubernamental están generando vulnerabilidades sistémicas de ciberseguridad mientras las instituciones educativas aceleran su digitali...

Las recientes reformas educativas y programas de financiamiento gubernamental están generando vulnerabilidades sistémicas de ciberseguridad mientras las instituciones educativas aceleran su digitali...

La fuerza laboral global de ciberseguridad enfrenta una brecha crítica de habilidades en IA, ya que los programas de capacitación corporativa no logran mantenerse al día con las amenazas evolutivas...

Decisiones recientes en políticas energéticas en múltiples países están generando importantes desafíos de ciberseguridad para infraestructuras críticas. Desde reformas en la gobernanza de redes...

Un tribunal federal de EE.UU. ha emitido una orden judicial permanente que prohíbe a la empresa israelí de spyware NSO Group atacar la infraestructura y usuarios de WhatsApp, marcando un hito import...

El rápido desplazamiento de trabajadores humanos por sistemas de IA está generando vulnerabilidades de seguridad sin precedentes en industrias globales. Análisis recientes indican que el 94% de los...

La alarmante revelación de la Corte Suprema sobre más de 882.000 sentencias civiles sin ejecutar expone una crisis crítica de cumplimiento en los sistemas judiciales mundiales. Esta enorme acumulac...

Una importante filtración de datos que afectó a pasajeros de Ryanair a través de plataformas de reserva de terceros no autorizadas ha revelado vulnerabilidades de seguridad sistémicas en toda la i...

Una nueva ola de smartphones centrados en la privacidad está emergiendo para desafiar el dominio de Apple, Google y Samsung en el ecosistema móvil. Dispositivos como Hiroh Phone y CrossCall están d...

El cofundador de Ethereum, Vitalik Buterin, ha presentado el protocolo GKR, un avance revolucionario en sistemas de prueba de conocimiento cero que promete acelerar drásticamente los cálculos cripto...

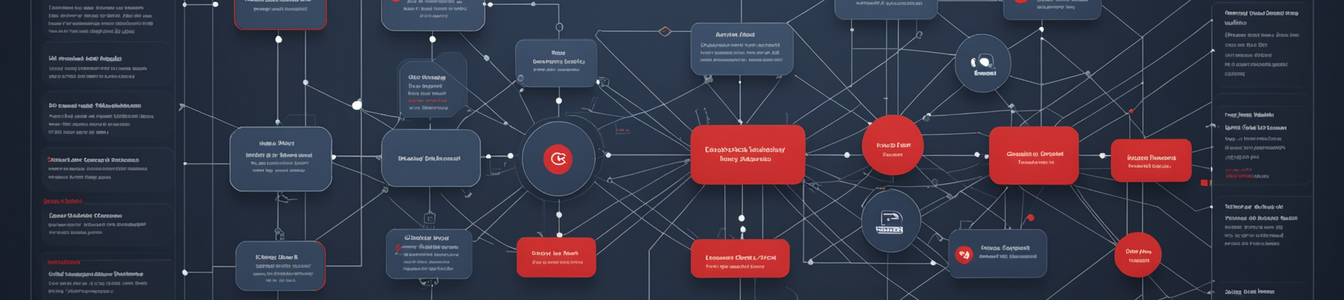

Las estructuras de gobierno corporativo, particularmente la diversidad del consejo y la composición de los comités, están surgiendo como factores críticos en las decisiones de inversión en cibers...

La temporada de Black Friday ha desencadenado una ola sin precedentes de campañas de marketing de VPN, con proveedores como Surfshark y NordVPN ofreciendo suscripciones con descuentos profundos de ha...

Hackers respaldados por el estado ruso han comprometido documentos militares sensibles a través de contratistas externos, exponiendo vulnerabilidades críticas en la seguridad de la cadena de suminis...

El reciente robo de joyas de alto perfil en el Museo del Louvre revela vulnerabilidades de seguridad sistémicas que afectan a instituciones culturales en todo el mundo. A pesar de los sistemas de pro...

Las tecnologías de sensores avanzados están revolucionando la atención médica, el monitoreo ambiental y la seguridad alimentaria, pero están creando desafíos de ciberseguridad sin precedentes. D...

Investigadores de seguridad han descubierto campañas sofisticadas de distribución de malware que aprovechan la base de usuarios masiva de TikTok, donde cibercriminales crean tutoriales falsos de sof...

El crecimiento explosivo de la infraestructura de IA está generando una presión sin precedentes sobre los recursos globales y la seguridad de infraestructuras críticas. Los centros de datos desde M...

Vulnerabilidades críticas en los sistemas globales de fronteras y cumplimiento de visados están exponiendo a las naciones a riesgos de seguridad sin precedentes. Incidentes recientes en múltiples p...

Una importante caída de AWS ha desencadenado una disrupción empresarial generalizada en múltiples continentes, afectando a más de 40 servicios principales incluyendo Canva, Fortnite, Snapchat, Zoo...

Desarrolladores líderes de Ethereum están alertando sobre la creciente influencia de firmas de capital riesgo, particularmente Paradigm, sobre la infraestructura central y dirección de desarrollo d...

Las recientes transiciones políticas en Japón, Europa y mercados emergentes están provocando realineamientos significativos en las estrategias nacionales de ciberseguridad. El nuevo gobierno de coa...