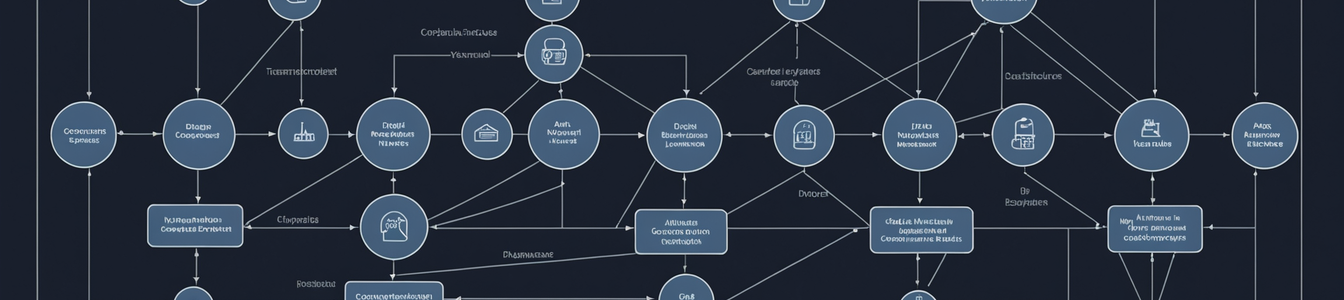

En una operación histórica, las fuerzas del orden de EE.UU. han incautado aproximadamente 61 millones de dólares en Tether (USDT) vinculados a una sofisticada estafa de inversión romántica conoci...

En una operación histórica, las fuerzas del orden de EE.UU. han incautado aproximadamente 61 millones de dólares en Tether (USDT) vinculados a una sofisticada estafa de inversión romántica conoci...

Se está produciendo una brecha crítica de gobernanza a medida que la adopción de IA se acelera en la educación y las plataformas digitales, superando con creces el desarrollo de políticas institu...

La convergencia de varios informes revela una crisis creciente en los sistemas de verificación en los ámbitos financiero, corporativo y geopolítico. Si bien la adopción de IA en la prevención del...

La Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro de EE.UU. ha impuesto sanciones históricas contra un ciudadano ruso, Artem Platonov, y su empresa, 'Operación Cero', p...

Una tendencia preocupante está surgiendo en la cadena de suministro de electrónica de consumo: tabletas Android nuevas y de bajo coste se están distribuyendo con malware peligroso incrustado direct...

Una nueva investigación revela una falla sistémica en la seguridad de la publicidad en redes sociales: casi un tercio de los anuncios de Meta en la UE y el Reino Unido redirigen a los usuarios a des...

Se está produciendo un cambio significativo en la forma en que los gobiernos de todo el mundo combaten las Redes Privadas Virtuales (VPN). Más allá del bloqueo técnico tradicional, las autoridades...

Un proyecto de bricolaje aparentemente inocuo para controlar una aspiradora robot con un mando de PlayStation se convirtió en un incidente de seguridad global, revelando vulnerabilidades críticas en...

Una nueva y crítica amenaza para el estado de derecho y el cumplimiento normativo está surgiendo a medida que funcionarios gubernamentales y profesionales legales dependen cada vez más de contenido...

Hong Kong se está posicionando de forma agresiva como un centro global de activos digitales, con planes para lanzar una plataforma de bonos tokenizados en 2026, expandir su régimen de licencias para...

La rápida adopción de la IA en los lugares de trabajo está provocando un desplazamiento masivo de empleados de cuello blanco, creando una crisis dual para profesionales de ciberseguridad y responsa...

Una vulnerabilidad crítica de seguridad en el robot aspirador Romo de DJI ha expuesto a miles de hogares inteligentes en 24 países a vigilancia y control remoto. La falla, descubierta de forma inadv...

El Índice de Inteligencia de Amenazas X-Force 2026 de IBM revela una aceleración preocupante de los ciberataques, impulsada por la proliferación de herramientas de IA que permiten a los actores de ...

El FBI ha emitido una alerta urgente ('flash alert') advirtiendo sobre un aumento significativo de sofisticados ataques de 'jackpotting' a cajeros automáticos en Estados Unidos. Grupos criminales est...

Un análisis de seguridad exhaustivo de populares aplicaciones de salud mental en Android ha revelado una crisis crítica en las plataformas de terapia digital. Investigadores identificaron más de 1....

Está surgiendo una nueva vulnerabilidad social en la intersección entre la seguridad digital y la psicología humana. El lenguaje omnipresente y los temores existenciales de la ciberseguridad—'exp...

Un reciente caso de fraude en IDFC First Bank, que involucra un desvío de préstamos por ₹315 millones de rupias, ha expuesto una vulnerabilidad crítica a simple vista: los procesos predecibles y ...

Una ola de ventas por pánico ha arrasado los mercados tecnológicos globales, convirtiendo a las acciones de ciberseguridad en las últimas víctimas del temor a la disrupción de la IA. El detonante...

Se está produciendo una realineación global del talento técnico, crítico para la fuerza laboral en ciberseguridad, impulsada por políticas nacionales dispares. El escrutinio de la administración...

India está abordando su crítica escasez de talento en ciberseguridad mediante dos modelos innovadores y complementarios. En un movimiento histórico, la Universidad de Chandigarh se ha asociado con ...