Especialistas líderes em blockchain estão desafiando suposições fundamentais sobre modelos de segurança de criptomoedas, revelando dependências críticas de confiança que contradizem as narrati...

Centro de Noticias de Ciberseguridad

Repressão do Google no Play Store: Novas Políticas Contra Apps Que Drenam Bateria

O Google está implementando novas políticas agressivas na Play Store visando aplicativos que drenam excessivamente a bateria dos dispositivos por meio de atividades em segundo plano. A partir de 1º...

Revolução das Credenciais Digitais Transforma Contratação em Cibersegurança

Uma mudança fundamental está ocorrendo na aquisição de talentos em cibersegurança conforme credenciais digitais baseadas em blockchain e caminhos educacionais alternativos ganham adoção mainstr...

Ameaças Quânticas Transformam Segurança Financeira

Instituições financeiras e plataformas de criptomoedas enfrentam um duplo desafio: preparar-se para futuras ameaças da computação quântica enquanto lidam com lacunas regulatórias atuais. Análi...

Impulso Educacional em Blockchain da Índia Visa Criar Força de Trabalho Global em Cibersegurança

A Índia está lançando iniciativas educacionais ambiciosas em blockchain como parte das metas de sua Política Nacional de Educação 2035, que requer 86,11 milhões de matrículas no ensino superio...

Crise de Identidade na Saúde: Quando Falhas de Autenticação Colocam Pacientes em Risco

Sistemas de saúde em todo o mundo enfrentam uma crise crítica de gerenciamento de identidade e acesso que impacta diretamente a segurança do paciente. Incidentes recentes revelam como falhas de aut...

Pesadelos Acadêmicos na Nuvem: Quando Projetos Estudantis Viram Armadilhas Financeiras

Instituições educacionais em todo o mundo estão cada vez mais incentivando serviços em nuvem para projetos estudantis sem implementar controles de custos adequados e orientação de segurança, cr...

Acordo de Vazamento de Dados Médicos: Última Chance para Reivindicações até 25 Nov

Um acordo histórico de US$ 5,15 milhões envolvendo o Boston Children's Health Physicians oferece lições cruciais sobre responsabilidade em vazamentos de dados médicos. Indivíduos afetados têm a...

Crise de Segurança em IA: Quando as Barreiras Corporativas Falham

O cenário de segurança em IA enfrenta desafios sem precedentes enquanto a autorregulamentação corporativa se mostra insuficiente para abordar as ameaças emergentes. Desenvolvimentos recentes dest...

Evolução da Fraude Cripto: De Esquemas Celebridades a Golpes com Caixas Eletrônicos

O cenário da fraude com criptomoedas está evoluindo com métodos cada vez mais sofisticados que visam investidores globais. Investigações recentes revelam casos de alto perfil envolvendo o empres�...

Epidemia de APK Maliciosos: Aplicativos Oficiais Falsos Exploram a Confiança Pública

Uma campanha sofisticada de malware está explorando a confiança pública em instituições oficiais por meio de arquivos APK maliciosos disfarçados de aplicativos governamentais e de serviços leg�...

Crise de Governança de IA: Empresas Correm Para Fechar Lacunas de Segurança

Empresas em todo o mundo enfrentam uma crise de governança de IA, onde a adoção acelerada supera os frameworks de segurança. Novas pesquisas revelam que enquanto 78% das organizações relatam gan...

Prisões Digitais: A Ascensão dos Sequestros Virtuais e Esquemas de Extorsão

Uma nova forma sofisticada de crime cibernético denominada 'prisão digital' está emergindo como uma grande ameaça, combinando manipulação psicológica com vigilância digital para extorquir vít...

Ciberataque à JLR Expõe Vulnerabilidades na Cadeia Automotiva e Derruba Tata Motors

Um sofisticado ciberataque direcionado à Jaguar Land Rover desencadeou uma crise financeira para a controladora Tata Motors, revelando vulnerabilidades críticas na segurança da cadeia de suprimento...

Resposta Digital a Crises: Como as Operações de Segurança Global se Adaptam a Ameaças Híbridas

As operações de segurança global estão passando por uma transformação fundamental ao enfrentar a convergência de ameaças físicas e digitais em cenários de crise. Eventos recentes no Haiti, B...

A armadilha de tutoriais com malware no TikTok: Guias falsos distribuem software malicioso

Cibercriminosos estão explorando a plataforma de vídeo TikTok para distribuir malware através de tutoriais falsos de ativação de software, criando um novo vetor de ataque perigoso que atinge usu�...

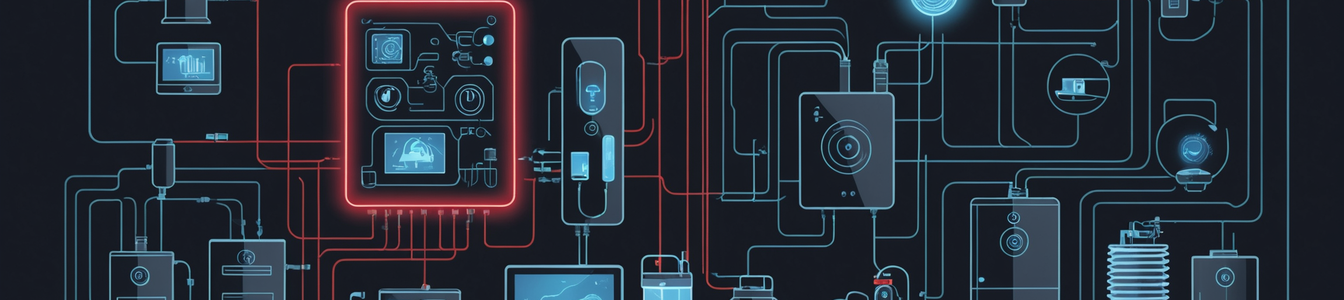

Eletrodomésticos Inteligentes de Cozinha Criam Riscos Ocultos de Cibersegurança

A rápida proliferação de eletrodomésticos inteligentes para cozinha e banheiro está criando vulnerabilidades de cibersegurança sem precedentes nas residências conectadas modernas. Investigaçõ...

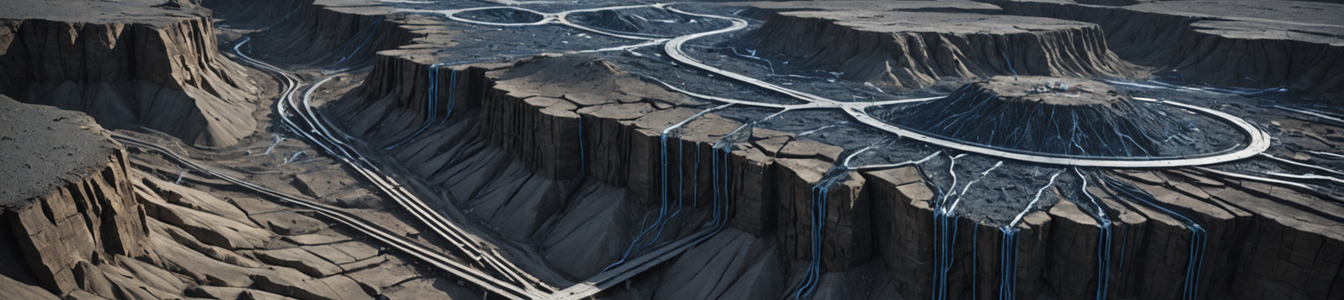

Ameaças Geológicas Criam Crise de Cibersegurança em Infraestrutura Crítica

Uma nova convergência de vulnerabilidades geológicas e ameaças de cibersegurança está criando riscos sem precedentes para sistemas de infraestrutura crítica. Estudos recentes revelam como corred...

Brecha na Plataforma eVisa da Somália Expõe Crise Global de Segurança de Dados de Viagem

O sistema eletrônico de vistos da Somália sofreu uma violação catastrófica de dados, expondo informações sensíveis de viagem de visitantes internacionais e levantando sérias preocupações so...

Crise Deepfake se Intensifica: Manipulação Política Ameaça Democracia Global

O panorama global de cibersegurança enfrenta uma ameaça sem precedentes à medida que a tecnologia deepfake sofisticada é cada vez mais utilizada como arma para manipulação política e violaçõe...