Expertos líderes en blockchain están cuestionando supuestos fundamentales sobre los modelos de seguridad de criptomonedas, revelando dependencias críticas de confianza que contradicen las narrativa...

Centro de Noticias de Ciberseguridad

La Ofensiva de Google en Play Store: Nuevas Políticas Contra Apps Que Agotan la Batería

Google está implementando nuevas políticas agresivas en Play Store dirigidas a aplicaciones que drenan excesivamente la batería de los dispositivos mediante actividades en segundo plano. A partir d...

Revolución de Credenciales Digitales Transforma Contratación en Ciberseguridad

Un cambio fundamental está ocurriendo en la adquisición de talento de ciberseguridad a medida que las credenciales digitales basadas en blockchain y las rutas educativas alternativas ganan adopción...

Amenazas Cuánticas Transforman Seguridad Financiera

Las instituciones financieras y plataformas de criptomonedas enfrentan un desafío dual: prepararse para futuras amenazas de computación cuántica mientras abordan vacíos regulatorios actuales. Aná...

Impulso Educativo de Blockchain en India Busca Crear Fuerza Laboral Global en Ciberseguridad

India está lanzando ambiciosas iniciativas educativas en blockchain como parte de los objetivos de su Política Nacional de Educación 2035, que requiere 86,11 millones de inscripciones en educación...

Crisis de Identidad en Salud: Cuando las Fallas de Autenticación Ponen en Riesgo a Pacientes

Los sistemas de salud en todo el mundo enfrentan una crisis crítica de gestión de identidad y acceso que impacta directamente la seguridad del paciente. Incidentes recientes revelan cómo las fallas...

Pesadillas Académicas en la Nube: Cuando los Proyectos Estudiantiles se Convierten en Trampas Financieras

Las instituciones educativas en todo el mundo están impulsando cada vez más los servicios en la nube para proyectos estudiantiles sin implementar controles de costos adecuados ni orientación de seg...

Acuerdo por Filtración de Datos Médicos: Última Oportunidad para Reclamar antes del 25 Nov

Un acuerdo histórico de $5.15 millones con Boston Children's Health Physicians ofrece lecciones cruciales sobre responsabilidad en filtraciones de datos médicos. Las personas afectadas tienen hasta ...

Crisis de Seguridad en IA: Cuando Fallan las Barreras Corporativas

El panorama de seguridad en IA enfrenta desafíos sin precedentes mientras la autorregulación corporativa demuestra ser insuficiente para abordar las amenazas emergentes. Desarrollos recientes destac...

Evolución del Fraude Cripto: De Esquemas Celebridades a Estafas con Cajeros

El panorama del fraude con criptomonedas está evolucionando con métodos cada vez más sofisticados que apuntan a inversores globales. Investigaciones recientes revelan casos de alto perfil que invol...

Epidemia de APK Maliciosos: Apps Oficiales Falsas Explotan la Confianza Pública

Una campaña sofisticada de malware está explotando la confianza pública en instituciones oficiales mediante archivos APK maliciosos disfrazados de aplicaciones gubernamentales y de servicios legít...

Crisis de Gobernanza de IA: Empresas Corren Para Cerrar Brechas de Seguridad

Las empresas a nivel mundial enfrentan una crisis de gobernanza de IA donde la adopción acelerada supera los marcos de seguridad. Nuevas investigaciones revelan que mientras el 78% de las organizacio...

Arrestos Digitales: El Auge de los Secuestros Virtuales y Esquemas de Extorsión

Una nueva forma sofisticada de cibercrimen denominada 'arresto digital' está emergiendo como una amenaza importante, combinando manipulación psicológica con vigilancia digital para extorsionar a la...

Ciberataque a JLR Expone Vulnerabilidades en Cadena de Suministro Automotriz y Hunde a Tata Motors

Un sofisticado ciberataque dirigido a Jaguar Land Rover ha desencadenado una crisis financiera para su empresa matriz Tata Motors, revelando vulnerabilidades críticas en la seguridad de la cadena de ...

Respuesta Digital a Crisis: Cómo las Operaciones de Seguridad Global se Adaptan a Amenazas Híbridas

Las operaciones de seguridad global están experimentando una transformación fundamental al enfrentar la convergencia de amenazas físicas y digitales en escenarios de crisis. Eventos recientes en Ha...

La trampa de tutoriales con malware en TikTok: Guías falsas distribuyen software malicioso

Los cibercriminales están explotando la plataforma de video TikTok para distribuir malware a través de tutoriales falsos de activación de software, creando un nuevo vector de ataque que afecta a us...

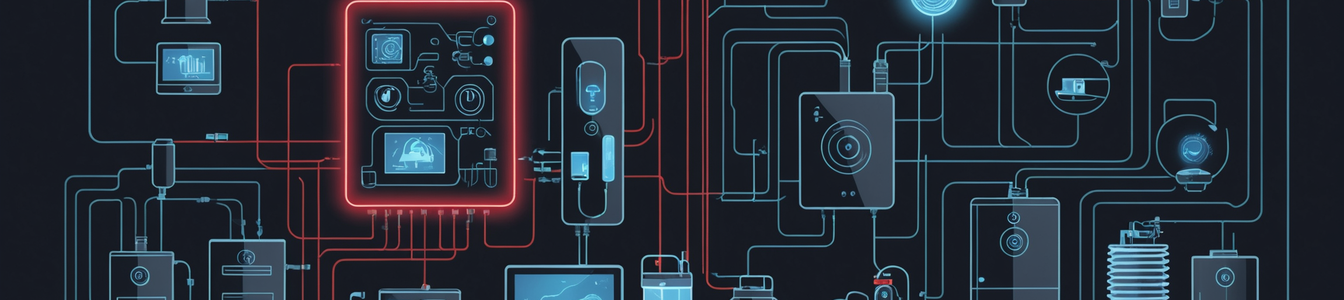

Electrodomésticos Inteligentes de Cocina Crean Riesgos Ocultos de Ciberseguridad

La rápida proliferación de electrodomésticos inteligentes para cocina y baño está creando vulnerabilidades de ciberseguridad sin precedentes en los hogares conectados modernos. Investigaciones re...

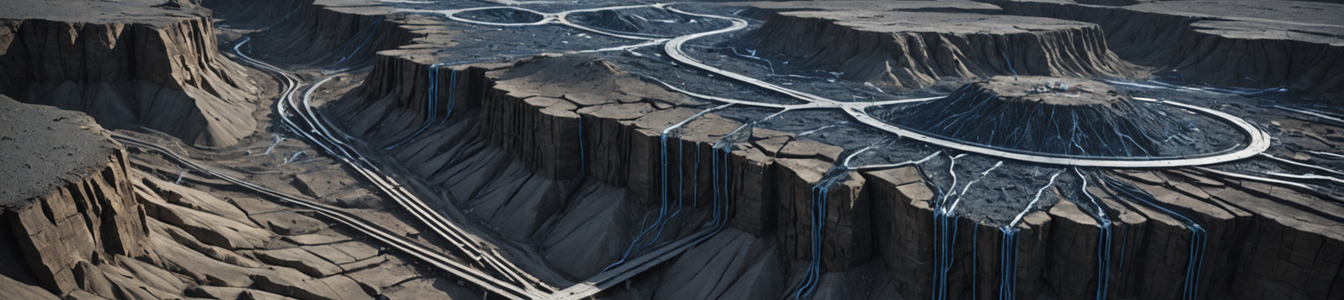

Amenazas Geológicas Generan Crisis de Ciberseguridad en Infraestructura Crítica

Una nueva convergencia de vulnerabilidades geológicas y amenazas de ciberseguridad está creando riesgos sin precedentes para los sistemas de infraestructura crítica. Estudios recientes revelan cóm...

Brecha en Plataforma eVisa de Somalia Expone Crisis de Seguridad de Datos de Viaje Global

El sistema electrónico de visas de Somalia ha sufrido una brecha de datos catastrófica, exponiendo información sensible de viaje de visitantes internacionales y generando serias preocupaciones sobr...

Crisis Deepfake se Intensifica: Manipulación Política Amenaza Democracia Global

El panorama global de ciberseguridad enfrenta una amenaza sin precedentes mientras la tecnología deepfake sofisticada se utiliza cada vez más como arma para manipulación política y violaciones de ...